En el umbral de la revolución tecnológica, Start Up S.L., junto con Applus+, ha trazado un...

Leer másStart Up

-LOPD, ENS, ENI, ISO, PIC-

Start up

¿QUIENES SOMOS?

Start Up es una empresa consultora, con mas de 20 años de experiencia, especializada en estándares tecnológicos y cumplimiento normativo relacionado con la seguridad de la información.

Somos la empresa “lider” en ISO 27001 y Esquema Nacional de Seguridad. Tenemos más de 1000 referencias entre las que se encuentra las principales instituciones y empresas españolas, e innumerables Pymes de todos los sectores, especialmente tecnológico, y de toda la geografía nacional.

A lo largo de estos años hemos creado un equipo profesional altamente cualificado que cuenta con la máxima experiencia y que proporciona asesoramiento con los máximos niveles de calidad.

En nuestra web encontrará los servicios que ofrecemos y referencias de nuestros clientes que son, junto con nuestro equipo humano, nuestro principal activo.

Contacte con nosotros y le responderemos de inmediato.

Actualidad Start Up

Lanzamos ENS EXPERT: el curso que necesitas para convertirte todo un

¿Quieres aprender todo sobre el ENS, que regula la seguridad de la información en las administraciones...

Leer másEl webinar sobre ISO 27032 y ciberseguridad que reúne a más

El pasado 20 de marzo, organizamos un webinar sobre ISO 27032 de la mano de Applus+,...

Leer másWebinar sobre ENS de récord para Start Up S.L. y Applus+

El evento, enfocado en el Esquema Nacional de Seguridad, duplicó su número de asistentes respecto a...

Leer másActualidad Sector

Start Up S.L. y Applus+: a la vanguardia de la Inteligencia

En el umbral de la revolución tecnológica, Start Up S.L., junto con Applus+, ha trazado un...

Leer másAEPD prohibe a WorldCoin escanear iris en España

La AEPD pone coto a Worldcoin, la empresa que ofrece criptomonedas a cambio de escanear el...

Leer másAston Martin consigue la certificación en ISO 50001 para su nueva

La escudería británica logra la certificación en su nueva sede de Silverstone gracias a su fuerte...

Leer másYa son 1.000 las entidades certificadas en el Esquema Nacional de

Fecha de publicación: 11/10/2023 279 organismos del sector público y 721 empresas privadas ya cuentan con sus...

Leer másservicios

¿Qué es?

Es gestionar los riesgos de pérdida de disponibilidad, integridad y confidencialidad de la información, manteniéndoles a un nivel asumible por la organización. La manera de hacerlo es mediante un Sistema de Gestión de Seguridad de la Información (SGSI), basado en las normas UNE-EN ISO/IEC 27001, que detalla los requisitos que debe cumplir un SGSI y UNE-EN ISO/IEC 27002, que da indicaciones prácticas para la implantación de los controles de seguridad.

¿A quién afecta?

Cualquier organización que gestione información, independientemente de su naturaleza, tamaño y sector de actividad, puede implantar y mantener un SGSI. La importancia que tendrá hacerlo será directamente proporcional al volumen y criticidad de la información gestionada y de la dependencia de sus procesos respecto de dicha información.

¿Para qué sirve?

Para conocer y tratar adecuadamente los riesgos a los que se enfrentan las organizaciones hoy en día, cuya materialización pone en peligro la información almacenada y el desarrollo de la actividad.

¿Qué implicaciones tiene?

Gestionar la seguridad, según la Norma ISO 27001 implica:

- Definir la política de seguridad a seguir.

- Identificar los activos de información que dan soporte a los procesos de la organización (qué se quiere proteger).

- Hacer un análisis de riesgos (qué puede pasar y cuál sería su impacto en la organización).

- Decidir cómo tratar los diferentes riesgos, por ejemplo, adoptando medidas de seguridad en función de los resultados del análisis de riesgos (qué se va a hacer para proteger los activos)

- Preparar un plan de acción

La norma es certificable, por lo que una vez implantado un Sistema de Gestión de Seguridad de la Información, se puede realizar una auditoría externa por una entidad acreditada para certificarlo.

Ventajas de su aplicación

- Reducir costes mediante la prevención, eliminación o reducción eficaz del nivel de riesgo.

- Garantizar el cumplimiento de la legislación vigente y las normas y regulaciones internacionales.

- Mantener y mejorar la imagen corporativa.

- Garantizar la continuidad del negocio.

- Optimizar los recursos asignados a la seguridad de la información.

La Administración Pública está sujeta al cumplimiento de una serie de normativas en materia de seguridad entre las que se encuentra el Real Decreto 311/2022, de 3 de mayo, por el que se regual el Esquema Nacional de Seguridad que, entre otras, fija como medida de seguridad la necesidad de establecer contractualmente; las características de los servicios contratados, las responsabilidades de las partes y el detalle de la calidad mínima del servicio contratado.

El Centro Criptológico Nacional (CCN) establece la obligación de certificar el cumplimiento del ENS, siendo esta certificación de aplicación a entidades de las Administraciones Públicas, Proveedores de servicios y soluciones dentro de su ámbito de aplicación.

La certificación del ENS no es algo que sólo deba ser tenido en cuenta por la Administración Pública, sino que el sector privado, en la medida en que presta servicios al sector público, se verá obligado a certificar los mismos, al convertirse en un requisito para la contratación.

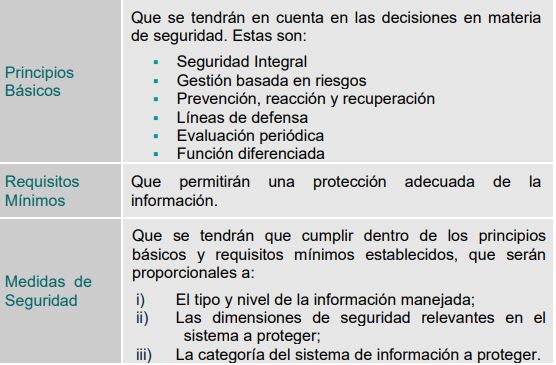

La finalidad del Esquema Nacional de Seguridad es crear las condiciones necesarias para la confianza en el uso de los medios electrónicos, a través de medidas para garantizar la seguridad de los sistemas, los datos, las comunicaciones, y los servicios electrónicos, que permita el ejercicio de derechos y el cumplimiento de deberes a través de estos medios. Por lo tanto, el Esquema Nacional de Seguridad perseguirá fundamentar la confianza en que los sistemas de información prestarán sus servicios y custodiarán la información de acuerdo con sus especificaciones funcionales, sin interrupciones o modificaciones fuera de control y sin que la información pueda llegar al conocimiento de personas no autorizadas.

El Esquema Nacional de Seguridad introduce los elementos comunes que han de guiar la actuación de las Administraciones Públicas en materia de seguridad de las tecnologías de la información. Así mismo aporta un lenguaje común para facilitar la interacción de las Administraciones Públicas, así como la comunicación de los requisitos de seguridad de la información de las mismas a la industria.

Los elementos principales se dividen en:

Normas y Estándares

▪ El ENS se desarrolla sobre las recomendaciones de la Unión Europea (Decisión de la Comisión de 29 de noviembre de 2001, por la que se modifica su Reglamento interno -2001/844/CE, CECA, Euratom- y Decisión del Consejo de 19 de marzo de 2001, por la que se adoptan las normas de seguridad del Consejo /2001/264/EC), la situación tecnológica de las diferentes Administraciones Públicas, así como los servicios electrónicos existentes en las mismas, la utilización de estándares abiertos y, de forma complementaria, estándares de uso generalizado por los ciudadanos. Así mismo, toma en cuenta estándares internacionales en materia de seguridad de la información, especialmente la UNE/ISO 27001 sobre Sistemas de Gestión de Seguridad de la Información.

▪ El ENS integra el cumplimiento de la normativa nacional sobre Administración Electrónica, Firma Digital, Protección de Datos de Carácter Personal, Reutilización de la Información en el Sector Público, DNI electrónico, etc., así como la normativa relativa al régimen jurídico de las administraciones y el procedimiento administrativo común.

Certificación del ENS

La Guía de Seguridad “CCN-STIC-809 – Declaración y Certificación de Conformidad con el ENS y Distintivos de Cumplimiento” establece la obligación, para aquellas entidades sujetas al ENS con sistemas de Nivel Medio o Alto, de obtener la Certificación del ENS, siendo esta voluntaria para los sistemas de nivel Bajo.

La Guía de Seguridad “CCN-STIC-809 – Declaración y Certificación de Conformidad con el ENS y Distintivos de Cumplimiento” establece la obligación, para aquellas entidades sujetas al ENS con sistemas de Nivel Medio o Alto, de obtener la Certificación del ENS, siendo esta voluntaria para los sistemas de nivel Bajo.

Dicha certificación debe ser emitida por Entidades de Certificación del ENS, acreditadas de acuerdo al esquema definido por el Ministerio de Hacienda y Administraciones Públicas, el Centro Criptológico Nacional (CCN) y la Entidad Nacional de Acreditación (ENAC).

Hay que tener en cuenta la obligación de que la Entidad de Certificación sea independiente de las Entidades Consultoras, lo que permitirá garantizar la objetividad e imparcialidad de la auditoría. Dicha independencia debe entenderse como la ausencia de intereses o influencias que puedan menoscabar la objetividad del auditor en el ejercicio de sus funciones.

Start Up, con amplia experiencia en el mundo de la certificación de seguridad de la información y el asesoramiento en la implantación del ENS, garantiza el desarrollo de proyectos de adecuación al ENS aptos para la obtención de la Certificación del ENS.

¿Qué es?

La norma ISO 27017 ofrece una guía complementaria a ISO 27002 para la implantación de controles de seguridad de la información para clientes y proveedores de servicios en la nube.

Por su parte ISO 27018 de Protección de la Información de Identificación Personal en Servicios Cloud amplía los requisitos de algunos de los controles del Anexo A de ISO 27001 y establece nuevos controles que deben ser tenidos en cuenta por los proveedores cloud en relación al procesamiento de datos personales.

¿A quién afecta?

Cualquier organización que ofrezca servicios en la nube, puede integrar el cumplimiento de estas normas en un Sistema de Gestión de Seguridad de la Información basado en ISO 27001.

En el caso de ISO 27017, esta puede ser implantada también por entidades consumidoras de servicios en la nube.

¿Para qué sirve?

Permite ampliar las garantías ofrecidas por un SGSI según ISO 27001 en relación a servicios prestados en la nube. Las compañías referentes en este tipo de servicios ya cuentan con dichas certificaciones.

¿Qué implicaciones tiene?

Integrar las normas en un Sistema de Gestión de Seguridad de la Información según ISO 27001 implica:

- Identificar amenazas específicas para servicios en la nube y definir acciones para su tratamiento.

- Cumplir con el Reglamento General de Protección de Datos y demás normativa aplicable en la materia.

- Implantar controles de seguridad adicionales y específicos para servicios en la nube.

- Ofrecer a los clientes una información clara sobre los niveles de protección de los servicios.

Las normas son certificables, pudiendo solicitar una certificación integrada con ISO 27001.

Ventajas de su aplicación

- Mejorar la seguridad de la información en los servicios en la nube.

- Aumento de la transparencia en las relaciones con clientes.

- Garantizar el cumplimiento de la legislación vigente y las normas y regulaciones internacionales.

- Mantener y mejorar la imagen corporativa.

- Optimizar los recursos asignados a la seguridad de la información.

¿Qué es?

La entrada en vigor, el pasado día 7 de diciembre de 2018, de la nueva Ley Orgánica 3/2018, de 5 de diciembre, de Protección de Datos de Carácter Personal y garantía de los derechos digitales (LOPD GDD) deroga la anterior Ley Orgánica 15/1999 de 13 de diciembre de Protección de Datos de Carácter Personal, (LOPD).

La nueva LOPD GDD concreta, desarrolla y complementa las directrices y principios del Reglamento (UE) 2016/679 del Parlamento Europeo y del Consejo de 27 de abril de 2016 relativo a la protección de las personas físicas en lo que respecta al tratamiento de datos personales y a la libre circulación de estos datos, (RGPD) que ya tenía aplicación directa y obligatoria desde el 25 de mayo de 2018.

La protección de datos personales, como derecho fundamental recogido en la Constitución y avalado por diferentes sentencias del Tribunal Constitucional, “garantiza a la persona el control sobre sus datos, cualesquiera datos personales, y sobre su uso y destino, para evitar el tráfico ilícito de los mismos o lesivo para la dignidad y los derechos de los afectados; de esta forma, el derecho a la protección de datos se configura como una facultad del ciudadano para oponerse a que determinados datos personales sean usados para fines distintos a aquel que justificó su obtención”.

Los datos personales son el recurso fundamental de la sociedad de la información, en la que la evolución tecnológica, la globalización y el aumento de los flujos transfronterizos hacen que estos sean más accesibles y fáciles de tratar de lo que resulta más difícil el control de su destino y su uso.

Tanto el RGPD como la nueva LOPD GDD, más allá de una mera actualización normativa, suponen una revisión de las bases legales del modelo de protección de datos que introduce la responsabilidad proa activa de las entidades públicas y privadas en la protección de los derechos y garantías de los ciudadanos en esta materia, así como la garantía de los derechos digitales.

¿A quién se aplica?

A todas las organizaciones, públicas o privadas, en el “tratamiento total o parcialmente automatizado de datos personales, así como al tratamiento no automatizado de datos personales contenidos o destinados a ser incluidos en un fichero”.

¿Para qué sirve?

Para garantizar el derecho fundamental de las personas físicas a la protección de datos personales, así como los derechos digitales de la ciudadanía, amparados por el artículo 18.4 de la Constitución.

¿Qué aspectos son importantes a destacar?

- Registro de las actividades de tratamiento

Se obliga a las organizaciones a elaborar y mantener un registro interno de todos los tratamientos de datos personales siempre que se tengan más de doscientos cincuenta empleados o bien “que el tratamiento que realice pueda entrañar un riesgo para los derechos y libertades”

- Notificación de violaciones de seguridad

En el caso de que concurran violaciones de seguridad, estas deben de ser comunicadas en un plazo máximo de 72 horas a la autoridad de control competente.

- Responsabilidad proactiva y Análisis de riesgos

Esta responsabilidad, se refiere a la necesidad de prevención por parte de las organizaciones que manejan datos de carácter personal. Por lo que las personas jurídicas deben adoptar medidas que garanticen, de manera suficiente, que se encuentran en condiciones de cumplir con los requisitos, derechos y garantías establecidos. En consecuencia, todas las organizaciones deben de realizar un análisis de riesgo con el fin de establecer medidas a aplicar y la manera de llevarlo a cabo.

- Evaluación de impacto

Es la principal medida de responsabilidad proactiva, y se realizará, antes del tratamiento, cuando se aprecie como “probable que un tipo de tratamiento, en particular si utiliza nuevas tecnologías, por su naturaleza, alcance, contexto o fines, entrañe un alto riesgo para los derechos y libertades de las personas físicas”.

Delegado de Protección de Datos

Es una nueva figura establecida por el RGPD; se instaura dentro de la entidad con el fin de encargarse de la planificación de las medidas de seguridad, además de servir como nexo de comunicación entre su organización y la autoridad de control competente.

Dicho cargo será voluntario y solo será obligatorio en determinados casos, como los organismos públicos y para aquellas organizaciones cuya actividad principal requieran una observación habitual y sistemática de interesados a gran escala o aquellas que consistan en el tratamiento a gran escala de categorías especiales de datos personales.

El nombramiento de un DPD, será obligatorio en los supuestos recogidos por el apartado primero del Artículo 34 de la LOPD GDD.

La función del DPD puede ejercerse desde dentro de la organización del responsable o del encargado del tratamiento o en el marco de un contrato de servicios suscrito con una persona física o con una organización ajena.

Garantía de los Derechos Digitales

Una de las principales novedades de la LOPD GDD, es la introducción de la Garantía de los Derechos Digitales que implica importantes obligaciones para las organizaciones para, entre otras cosas, favorecer y proteger el acceso digital por parte de los usuarios.

¿En que afecta a los ciudadanos?

Entre los efectos del cambio normativo podemos destacar entre otros:

- El arbitrio de fórmulas para facilitar al interesado el ejercicio de sus derechos

- Garantizar un tratamiento leal y transparente respecto del interesado

- Refuerzo del control sobre sus propios datos

A los llamados derechos ´´ARCO«: Acceso, Rectificación, Cancelación y Oposición se añaden los de:

Portabilidad, que implica que el interesado que haya proporcionado sus datos a un responsable que los esté tratando de forma digitalizada, podrá requerir recobrar esos datos en un formato que le permita su traslado a otro responsable.

Supresión o llamado derecho al olvido, el cual el responsable del tratamiento se encuentra obligado a suprimir sin dilación los datos personales cuando concurran ciertas circunstancias.

Limitación por el cual el interesado tendrá derecho a obtener del responsable del tratamiento la limitación del tratamiento de los datos cuando se den ciertas condiciones.

Ventajas de su aplicación

Para los ciudadanos:

Mejora de la capacidad de decisión y control de los ciudadanos sobre sus datos personales que confían a terceros.

Seguridad jurídica, en aras de la armonización y unidad de criterio en aplicación y garantía de los derechos de los ciudadanos, en privacidad y protección de datos, además de los derechos digitales.

Para las empresas:

Cómo método de prevención, evitando sanciones por infracción de medidas no llevadas a cabo en aplicación del principio de responsabilidad activa.

Es una práctica que no lleva grandes esfuerzos por parte de las organizaciones y de la cual se obtiene grandes ventajas; combatir la imposición de sanciones cuantiosas por parte de la Agencia Española de Protección de Datos.

¿Qué es?

Para que una organización pueda determinar la estrategia de gestión de seguridad de la información, es fundamental que conozca los riesgos a los que se enfrenta, mediante la realización de un análisis de riesgos formal y metodológico.

Toda organización, independientemente de su naturaleza, tamaño y sector de actividad, debería llevar a cabo un proceso de análisis de riesgos como punto de partida para la definición de una estrategia de tratamiento:

- Mitigación del riesgo aplicando medidas de seguridad.

- Aceptar las consecuencias de un riesgo particular.

- Transferir el riesgo.

- Eliminar el riesgo.

¿A quién afecta?

Teniendo en cuenta que el mayor valor de toda organización es la información que posee y la velocidad a la que se producen cambios en la gestión de los sistemas de información, se deben tratar de solucionar los problemas de la forma más rápida posible. Para ello, es imperante que se identifiquen las relaciones funcionales entre los distintos activos de información y se analicen todas las posibles circunstancias que pueden presentarse, pudiendo con esta información elegir de forma más precisa las herramientas de seguridad necesarias para garantizar los requisitos deseados sobre sus sistemas. Para ello, la concienciación de los altos directivos en relación a la importancia que tienen estas tareas, es un primer paso y son ellos quienes deben establecer los requisitos de seguridad de los sistemas de información que manejan.

Start Up, propone la metodología desarrollada por el Consejo Superior de Informática sobre el «Análisis y Gestión de Riesgos de los Sistemas de Información», denominada MAGERIT. Esta metodología desarrollada para el impulso de la Administración Electrónica aporta una vertebración sistemática al proceso de análisis de riesgos.

¿Para qué sirve?

El objetivo del análisis de riesgos es disponer de un diagnóstico del estado actual de riesgo, que sirva, primero para categorizar las vulnerabilidades halladas por su impacto económico y segundo para establecer unas medidas o salvaguardas de seguridad proporcionales a los riesgos establecidos y al valor de los elementos a proteger.

El análisis de riesgos es uno de los requisitos indispensables para establecer un Sistema de Gestión de la Seguridad de la Información.

Como resultado del proceso se obtiene un mapa de riesgos de seguridad para los procesos de la organización.

¿Qué implicaciones tiene?

En la evaluación del riesgo se tendrá en cuenta los siguientes elementos de seguridad:

- Conocimiento del entorno y del alcance del proyecto.

- Activos a proteger Identificación y valoración de Activos (inventario)

- Amenazas sobre los activos Identificación de amenazas y vulnerabilidades.

- Personas, cosas o eventos.

- Impacto de la materialización de las amenazas.

- Riesgo que se corre en un sistema real.

- El riesgo nunca es nulo, sino un compromiso.

- Contramedidas o salvaguardas que…

- Reducen las oportunidades o

- Limitan el impacto.

Ventajas de su aplicación

El Análisis y Gestión de Riesgos aporta una información muy útil, tanto a altos directivos que pueden conocer de forma más precisa cual es el entorno de su sistema de información y por tanto tomar mejores decisiones, como a las áreas técnicas, a las que proporciona medios de diagnóstico de sistemas, pudiendo seleccionar los mecanismos de salvaguarda que optimicen la inversión en Seguridad Informática con la que se dote a la organización en su presupuesto.

¿Qué es?

La implantación de un Sistema de Gestión de Servicios (SGS) de acuerdo a la norma ISO 20000 asegura una entrega de servicios de calidad, alineados con las necesidades del negocio. Esta norma proporciona el marco para realizar y gestionar de manera efectiva el suministro de servicios de TI que cumplan con los requisitos del cliente y los del negocio.

UNE ISO/IEC 20000-1:2007 Gestión del servicio. Parte 1: Especificaciones. Esta norma proporciona el marco para realizar y gestionar de manera efectiva el suministro de servicios que cumplan con los requisitos del cliente y los del negocio.

UNE ISO/IEC 20000-2:2007 Gestión del servicio. Parte 2: Código de buenas prácticas. En esta parte se describen las mejores prácticas de la gestión de servicios como referencia para el desarrollo de los procedimientos en esta área.

¿A quién afecta?

A cualquier organización que suministre servicios de TI a clientes internos o externos.

¿Para qué sirve?

La norma puede ser utilizada tanto internamente, para gestionar los servicios que se suministran a los clientes internos y otros departamentos de la organización, como para controlar a los suministradores de servicios o para demostrar a los clientes la capacidad de la empresa de proveer servicios de calidad.

¿Qué implicaciones tiene?

Para implantar un Sistema de Gestión de Servicios de TI, las tareas a abordar son:

-

- Identificación de requisitos. Se recoge la información necesaria para el desarrollo del Sistema, teniendo en cuenta los trece procesos que implica:

- Identificación de requisitos. Se recoge la información necesaria para el desarrollo del Sistema, teniendo en cuenta los procesos requeridos por la norma.

- Estrategia de desarrollo. Se decide el diseño de la gestión de TI en la organización y los el de los procedimientos a desarrollar y se define el plan de acción para el proyecto.

- Definición de procedimientos. Se definen y documentan los procesos que comprende la gestión de servicios según la Norma.

- Verificación y validación. Se revisa y valida la documentación generada para que se ajuste a la operativa habitual de la organización.

- Implantación y formación.

- Auditoría interna. Se realiza para comprobar la correcta implantación de los procedimientos y el sistema, y para detectar puntos de mejora.

- Identificación de requisitos. Se recoge la información necesaria para el desarrollo del Sistema, teniendo en cuenta los trece procesos que implica:

Ventajas de su aplicación

-

- Aumenta la eficiencia en la gestión de los servicios TI.

- Reduce costes y optimiza los servicios TI.

- Aumenta la calidad y productividad de los servicios TI.

- Mejora la gestión de los servicios que se suministran a los clientes internos y el control de los suministradores de servicios.

- Permite demostrar a los clientes la capacidad de la empresa de proveer servicios de calidad

- Su aplicación supone una ventaja competitiva, ya que es un factor diferenciador en el mercado.

- Supone una mejora de la calidad de los servicios y productos ofrecidos.

- Se consigue una mayor satisfacción del cliente.

- Incremento de la productividad.

- Se consigue una reducción de costes.

¿Qué es?

La Gestión de Continuidad de Negocio tiene como objetivo fundamental establecer políticas y procedimientos que eviten, en lo posible, las consecuencias de un desastre o causa de fuerza mayor, garantizando la recuperación de los servicios críticos lo antes posible.

La Gestión de Continuidad de Negocio reduce los impactos ante imprevistos, como indisponibilidad por cualquier causa o desastres, actuando en un plazo razonable y con un coste contenido. Así mismo, garantiza la cobertura técnica y organizativa adecuada para mantener las áreas críticas del negocio.

Los objetivos específicos del Plan de Continuidad de Negocio son:

- Valorar y catalogar los activos de información disponibles en relación con los procesos críticos del negocio.

- Salvaguardar los intereses de los clientes, proveedores y socios, además del negocio y la imagen de la organización.

- Proteger los activos críticos de la empresa ante cualquier contingencia.

- Identificar los puntos débiles en los sistemas de la organización.

- Analizar las comunicaciones e infraestructuras.

- Conocer la logística para restablecer los servicios independientemente de los sistemas que los soportan.

- Recuperar los procesos de negocio para que vuelvan al estado normal de producción que tenían antes de la interrupción.

¿A quién afecta?

La Gestión de la Continuidad de Negocio es necesaria para el conjunto de las empresas, instituciones y organizaciones, especialmente para aquellas que gestionan importantes volúmenes de información en su actividad y trabajan en entornos de alto riesgo operacional: banca y finanzas, seguros, ingeniería, telecomunicaciones, empresas de comunicación, servicios empresariales, transporte, educación, sanidad, servicios a la población y el conjunto de la administración pública.

Es imprescindible la implantación de la Continuidad de Negocio en aquellas organizaciones donde la capacidad de continuar la actividad comercial y la prestación de servicios, se basa de forma crítica en la gestión de la información propia, de sus clientes y de partes interesadas.

¿Qué implicaciones tiene?

- Compromiso de la Alta Dirección: El Plan debe ser entendido por todos los niveles de la organización, como una prioridad en la gestión de la actividad del negocio. La participación activa es imprescindible para una eficaz y eficiente implementación

- Elaboración de un exhaustivo análisis de riesgos

- Análisis del impacto al negocio

- Identificar los procesos críticos

- Analizar el impacto en caso de ocurrir una situación de crisis

- Determinar los niveles máximos de exposición

- Identificar los recursos necesarios para la recuperación

- Definición de estrategias de actuación. Identificación e implantación de:

- Métodos para la mitigación de los riesgos identificados

- Planes y procedimientos de respuesta a cualquier situación de crisis

- Definición de equipos de dirección y respuesta de crisis

Ventajas de su aplicación

- Reducción de aquellos riesgos que, en caso de materializarse las amenazas que los originan, pueden representar pérdidas por alguna causa: facturación fallida, reposición de los daños causados, pérdida de oportunidad de negocio, reclamaciones de clientes, sanciones legales, etc.

- Ahorro de tiempo y dinero al afrontar y corregir situaciones nefastas antes de que ocurran y obliguen a resolverlas con prisas y a cualquier precio.

- Mejora de la imagen y revalorización de la confianza en la empresa ante terceros, especialmente los clientes, mejorando la gobernanza de la organización.

¿Qué es?

Es un proceso de identificación de vulnerabilidades sobre los sistemas de información de una organización, mediante el uso de las técnicas y mecanismos que un usuario malintencionado utilizaría para violar los mecanismos de seguridad implementados y provocar daños mediante la pérdida de confidencialidad, disponibilidad, integridad, autenticidad y trazabilidad.

La ventaja de este tipo de pruebas es que se realizan en un entorno controlado de manera que no se producen daños, pudiendo prevenir situaciones no deseadas (robo de información, caída de los sistemas, accesos no autorizados…).

¿A quién afecta?

Todas las organizaciones dependen de sistemas informáticos para la gestión de su información de negocio. El uso generalizado, a la vez que imprescindible, de sistemas y servicios como el correo electrónico, el uso de aplicaciones web e interconexiones de sistemas, entre otros, introduce factores de riesgo que pueden ser aprovechados por usuarios malintencionados.

Estos riesgos pueden tener su origen tanto en personal u organizaciones externas, como en personal interno (por ejemplo, empleados descontentos o proveedores), suponiendo estos últimos la principal amenaza al disponer de acceso a los recursos y la información de la organización.

Por todo esto, el proceso de auditar la seguridad de los sistemas mediante técnicas de hacking ético, puede beneficiar a cualquier organización.

¿Para qué sirve?

Permite identificar vulnerabilidades que un atacante, externo o interno, podría explotar para causar un perjuicio en los sistemas de información de una organización o para tener acceso a información o servicios de manera no autorizada.

Asimismo permite evaluar la eficacia de las medidas de seguridad implantadas y plantear soluciones a los posibles problemas encontrados.

¿Qué implicaciones tiene?

Para una completa evaluación de la seguridad de los sistemas pueden llevarse a cabo distintos tipos de pruebas:

- Externas: Desde fuera de las instalaciones de la organización, intentando aprovechar vulnerabilidades en los servicios que se ofrecen al exterior.

- Internas: Desde dentro de las propias instalaciones, con acceso a la red de la organización.

- Análisis Web: Análisis de la vulnerabilidades que pudieran afectar a las aplicaciones o páginas web de la organización.

Asimismo cada una de las pruebas puede realizarse con distintos privilegios para verificar de qué sería capaz cada uno de los perfiles con acceso a los sistemas. El hecho de que las tecnologías se actualicen constantemente hace recomendable que se realicen a cabo estas pruebas de manera periódica.

Ventajas de su aplicación

La realización de pruebas de hacking ético permite identificar vulnerabilidades, aplicando las medidas correctoras adecuadas, antes de que sean explotadas por personal no autorizado.

¿Qué es?

La norma ISO 15504 permite evaluar y mejorar la capacidad y madurez de los procesos en general. En combinación con la norma ISO 12207, que describe los procesos del ciclo de vida del software, estaríamos aplicándola a la evaluación y mejora de la calidad de los procesos de desarrollo y mantenimiento de software.

¿A quién afecta?

El modelo de evaluación y mejora de procesos software ISO 15504 SPICE permite adaptar, a las PYMES y pequeños grupos de desarrollo, la aplicación de la norma, abordando las necesidades de cada empresa sin elevar el coste de implantación.

¿Para qué sirve?

Con la implantación de ISO 15504 SPICE se pretende:

- Mejorar la calidad de los procesos de desarrollo de software y de la propia organización.

- Aplicar las buenas prácticas en el desarrollo de software mediante un modelo de procesos actualizado (ISO 12207:2008).

¿Qué implicaciones tiene?

La implantación de ISO 15504 SPICE implica:

- Implantar los procesos definidos en el modelo de evaluación de acuerdo al nivel de madurez deseado.

- Cumplir con los objetivos de cada uno de los procesos implantados.

- Aplicar los componentes de proceso necesarios, es decir, las actividades importantes para conseguir el objetivo de cada proceso.

- Formar al personal.

El modelo es certificable, por lo que, una vez implantados los procesos, se puede realizar una auditoría externa para la obtención de la certificación.

Ventajas de su aplicación

- Ofrece una ventaja competitiva y elemento diferenciador frente a otras empresas.

- Aumenta el grado de satisfacción del cliente.

- Mejora de la productividad.

- Mejora de los productos desarrollados como consecuencia de la implantación de procesos de calidad.

- Utilización de buenas prácticas específicas del desarrollo de software.

- Fácil integración con otros sistemas de gestión (ISO 9001, ISO 27001, ISO 20000…).

¿Qué es?

La norma ISO 22320:2011 – Seguridad social – Gestión de emergencias – Requisitos para la Respuesta a Incidentes, establece los requisitos de respuesta ante emergencias con el objetivo de minimizar el impacto de desastres naturales, atentados terroristas y cualquier otro suceso de graves magnitudes, como podrían ser los producidos en eventos multitudinarios.

¿A quién afecta?

Este estándar internacional es aplicable a cualquier organización implicada en la preparación o en la respuesta a incidentes a nivel internacional, nacional, regional o local, incluyendo organizaciones:

- Que ofrezcan guía y dirección en la respuesta a incidentes.

- Desarrollen regulaciones y planes de mando y control.

- Apliquen medidas de coordinación y cooperación para la respuesta a incidentes entre múltiples organizaciones y/o agencias.

- Desarrollen sistemas de información y comunicación para la respuesta a incidentes.

- Investiguen en el campo de la respuesta a incidentes, información y comunicación y modelos de interoperabilidad de datos.

- Responsables de la comunicación e interacción con el público.

¿Para qué sirve?

La norma permite a las organizaciones mejorar sus capacidades y habilidades para manejar todo tipo de emergencias (por ejemplo, crisis, interrupciones y desastres). Cada vez es más habitual que las funciones de la respuesta a incidentes, se compartan entre distintas organizaciones, con distintos niveles de responsabilidad. Por lo tanto existe la necesidad de guiar a todas las partes involucradas en cómo preparar e implementar respuestas a incidentes efectivas. Este estándar internacional, basándose en unos requisitos mínimos, permitirá a las organizaciones involucradas operar con una eficiencia óptima.

Aplicando los requisitos definidos en la norma ISO 22320 para la elaboración de Planes de Emergencia, que además son exigidos por ley, se estarán considerando las mejores prácticas para establecer el orden y el control organizacional de estructuras y procedimientos, tomas de decisiones, trazabilidad y gestión de la información en la respuesta a incidentes.

¿Qué implicaciones tiene?

La norma basa la respuesta a incidentes en tres pilares básicos:

- Establecimiento de una estructura y un proceso de mando y control.

- Definición de procesos para la gestión de la información operativa.

- Requisitos para la cooperación y coordinación entre las distintas organizaciones implicadas.

Ventajas de su aplicación

- Mejora de la organización, coordinación y toma de decisiones en la gestión de emergencias.

- Mejora en las relaciones con las autoridades y administraciones.

- Alineación con los requisitos legales sobre Planes de Emergencia.

- Alineación con los programas europeos.

- Mejorar la imagen de la organización pudiendo ser utilizada como herramienta de marketing.

- En la práctica jurídica, la certificación en ISO 22320, supondría una prueba muy relevante de que el empresario se ha preocupado por la eficacia de las medidas organizativas hasta el punto de usar el mejor modelo técnico existente.

Start Up ofrece un conjunto de servicios que permiten a las organizaciones optimizar sus procesos de gestión de emergencias:

Implantación de ISO 22320

Tomando como base los planes de emergencias o autoprotección, Start Up realizará un estudio de los mismos y elaborará un conjunto de documentación que permita alinearlos con los requisitos de la norma ISO 22320. Entre esta documentación podemos encontrar:

- Política de Gestión de Emergencias

- Procedimiento de Mando y Control

- Procedimiento de Información Operativa

- Procedimiento de Cooperación y Coordinación

- Plan de Mejora

El proyecto de implantación permite establecer los requisitos organizativos, de información así como de cooperación y coordinación para la respuesta a incidentes, pudiendo posteriormente la organización optar a la certificación del Sistema por parte de una entidad independiente.

Auditoría de ISO 22320

Mediante el servicio de auditoría se podrán detectar las deficiencias de los planes de emergencia y seguridad con respecto a los requisitos de la norma ISO 22320, pudiendo así planificar los trabajos a realizar de cara a la implantación de los mismos.

El Consejo de Ministros aprobó el Real Decreto 4/2010, de 8 de enero, por el que se regula el Esquema Nacional de Interoperabilidad (ENI) en el ámbito de la Administración Electrónica.

El ENI comprende los criterios y recomendaciones de seguridad, normalización y conservación de la información, de los formatos y de las aplicaciones que deberán ser tenidos en cuenta por las Administraciones públicas para asegurar un adecuado nivel de interoperabilidad.

¿Qué es?

La interoperabilidad es la capacidad de los sistemas de información y de los procedimientos a los que éstos dan soporte, de compartir datos y posibilitar el intercambio de información y conocimiento entre ellos.

El Esquema Nacional de Interoperabilidad tiene por objeto la creación de las condiciones necesarias para garantizar el adecuado nivel de interoperabilidad técnica, semántica y organizativa de los sistemas y aplicaciones empleados por las Administraciones públicas, que permitan el ejercicio de derechos y el cumplimiento de deberes a través del acceso electrónico a los servicios públicos, a la vez que redunda en beneficio de la eficacia y la eficiencia.

Tiene en cuenta las recomendaciones de la Unión Europea, la situación tecnológica de las diferentes Administraciones públicas, así como los servicios electrónicos ya existentes, y considerará la utilización de estándares abiertos así como, en su caso y de forma complementaria, estándares que sean de uso generalizado por los ciudadanos.

Los elementos principales que lo conforman son:

- Interoperabilidad Organizativa: Condiciones de uso de la información electrónica por parte de otras Administraciones públicas.

- Interoperabilidad Semántica: Modelos de datos para el intercambio de información electrónica.

- Interoperabilidad Técnica: Utilización de estándares abiertos.

¿A quién afecta?

El ENI es de obligado cumplimiento para el conjunto de la Administración española, entendiendo por tal la Administración General del Estado, las Administraciones de las Comunidades Autónomas y las Entidades que integran la Administración Local, así como las entidades de derecho público vinculadas o dependientes de las mismas.

En el ámbito de la administración del Estado, el conjunto de departamentos, entes, sociedades públicas, organismos y agencias estatales.

En el ámbito de la administración autonómica, los departamentos y consejerías, fundaciones públicas, institutos, agencias, sociedades públicas, universidades y otros entes de la administración.

En el ámbito de la administración local a los ayuntamientos, diputaciones, mancomunidades, y otras formas de organización de la administración, fundaciones y patronatos, sociedades públicas y entes autónomos.

Su ámbito de aplicación se encuentra establecido en el artículo 2 de la Ley 11/2007, de 22 de junio, de acceso electrónico de los ciudadanos a los Servicios Públicos.

¿Para qué sirve?

Con la implantación del ENI se pretende conseguir los siguientes objetivos:

- Aplicar los estándares que permitan la independencia en la elección de las alternativas tecnológicas y del derecho de los ciudadanos a elegir las aplicaciones o sistemas para relacionarse con las Administraciones públicas.

- Introducir los elementos comunes que han de guiar la actuación de las Administraciones públicas en materia de interoperabilidad de las tecnologías de la información.

- Proveer un lenguaje común para facilitar la interacción de las Administraciones públicas, así como la comunicación de los requisitos de interoperabilidad de la información de las mismas a la industria.

¿Qué implicaciones tiene?

La implantación del ENI trae consigo:

- Definir y documentar las condiciones de acceso y utilización de los servicios, datos y documentos en formato electrónico.

- Utilizar estándares abiertos o estándares que sean de uso generalizado por los ciudadanos.

- Aplicar la Licencia Pública de la Unión Europea sobre el software de la Administración Pública.

- Aplicar el Plan de direccionamiento e interconexión de redes en la Administración.

- Aprobar y publicar la política de firma electrónica y de certificados.

- Definir las medidas organizativas y técnicas necesarias con el fin de garantizar la interoperabilidad en relación con la recuperación y conservación de los documentos electrónicos a lo largo de su ciclo de vida, incluyendo la definición de una política de gestión de documentos.

- Verificar que los sistemas de información afectados cumplen con los requisitos de las Normas Técnicas de Interoperabilidad (Documento electrónico, Expediente electrónico, Digitalización de documentos, etc…).

¿Qué es?

El Plan Nacional de Protección de Infraestructuras Críticas y la Ley 8/2011, de 28 de abril, definen como Infraestructuras Críticas: «Aquellas instalaciones, redes, servicios y equipos físicos y de tecnología de la información cuya interrupción o destrucción tendría un impacto mayor en la salud, la seguridad o el bienestar económico de los ciudadanos o en el eficaz funcionamiento de las instituciones del Estado y de las Administraciones Públicas».

¿A quién afecta?

Según la Ley 8/2011, de 28 de abril, por la que se establecen medidas para la protección de las infraestructuras críticas, se designa a la Secretaría de Estado de Seguridad, del Ministerio del Interior, como organismo responsable de la política de seguridad de infraestructuras críticas nacionales. Será dicha Secretaría, a través del Centro Nacional para la Protección de las infraestructuras Críticas, quien catalogue a una infraestructura como crítica, y la incluya en el Catálogo Nacional de Infraestructuras Críticas.

¿Para qué sirve?

Las infraestructuras están expuestas, cada vez más, a una gran cantidad de amenazas, por lo que es imprescindible trazar un plan de medidas en el plano de la seguridad física, así como en el plano de la seguridad de las tecnologías y comunicaciones. La irrupción y generalización de Internet junto con el creciente desarrollo de las tecnologías de la información y la comunicación –sobre todo en el último decenio- han contribuido al aumento exponencial de las amenazas virtuales o cibernéticas.

Con la Protección de Infraestructuras Críticas se estructura un marco donde diseñar un planeamiento que contenga medidas de prevención y protección eficaces contra las posibles amenazas hacia tales infraestructuras, tanto en el plano de la seguridad física como en el de la seguridad de las tecnologías de la información y las comunicaciones.

¿Qué implicaciones tiene?

El Real Decreto 704/2011, en su artículo 22, determina un plazo de seis meses desde la designación de un operador como crítico para elaborar su Plan de Seguridad de Operador (PSO) y de cuatro meses para presentar el Plan de Protección específico (PPE) una vez aprobado el PSO. Estos deberán fundamentarse en un análisis de riesgos apropiado en el que se contemplen, de una manera global, tanto las amenazas físicas como lógicas. Así mismo, en su artículo 23, se establece que el operador crítico deberá custodiar su Plan implantando las medidas de seguridad de la información exigibles conforme a la ley, teniendo en cuenta su clasificación conforme a lo que establece la legislación vigente en materia de secretos oficiales.

La Ley 8/2011 establece la obligación de nombrar un responsable de seguridad y enlace, cuya titulación esté homologada por el Ministerio del Interior. Para ello se marca un plazo de tres meses.

Ventajas de su aplicación

La implantación de la Protección de Infraestructuras Críticas es una obligación legal para aquellas infraestructuras que sean catalogadas como tales por la Secretaria de Estado de Seguridad, dependiente del Ministerio del Interior.

¿Qué es?

La Ley 19/2013, de 9 de Diciembre, de Transparencia, Acceso a la Información Pública y Buen Gobierno nace con el objeto de ampliar y reforzar la transparencia de la actividad pública, regular y garantizar el derecho de acceso a la información relativa a dicha actividad y establecer las obligaciones de buen gobierno que han de cumplir los responsables públicos y las consecuencias derivadas de su incumplimiento.

¿A quién afecta?

A todas las Administraciones Públicas, entidades del sector público, órganos constitucionales y sus equivalentes a nivel autonómico, así como Fundaciones del Sector Público, Asociaciones constituidas por Administraciones Públicas o Sociedades Mercantiles con participación pública mayoritaria, están obligadas a cumplir la Ley de Transparencia. Es decir, deben publicar la información que la Ley menciona y, además, responder a las solicitudes de información que presenten los ciudadanos.

Deberán también publicar la información prevista en la Ley las entidades privadas como los partidos políticos, sindicatos, organizaciones sindicales y otras entidades que perciban ayudas públicas.

¿Cuál es su alcance?

La Ley 19/2013, de 9 de Diciembre, Transparencia, Acceso a la Información Pública y Buen Gobierno tiene un triple alcance:

- Incrementa y refuerza la Transparencia en la actividad pública –que se articula a través de obligaciones de publicidad activa para todas las Administraciones y Entidades Públicas–.

- Reconoce y garantiza el Acceso a la Información –regulado como un derecho de amplio ámbito subjetivo y objetivo–.

- Establece las obligaciones de Buen Gobierno que deben cumplir los responsables públicos así como las consecuencias jurídicas derivadas de su incumplimiento –lo que se convierte en una exigencia de responsabilidad para todos los que desarrollan actividades de relevancia pública–..

Aplicación práctica

Con carácter general, la implantación de esta Ley implica las siguientes actuaciones por parte de las entidades obligadas:

IMPULSO POLÍTICO: debe existir una clara voluntad de emprender las acciones que lleven a conseguir esa transparencia, cumpliéndose una serie de compromisos:

- Compromiso de Liderazgo: El que lidera la transparencia debe facilitar el avance por los cauces adecuados para conseguir que todos los que tiene responsabilidades lo lleven a término.

- Compromiso de Corresponsabilidad: de los diferentes agentes que están implicados: cargos electos y personal técnico.

- Compromiso Político: siendo la transparencia un valor para el Buen Gobierno.

DIAGNÓSTICO: se analizará a nivel interno en que punto de partida se encuentra el organismo en relación a la Transparencia y hasta donde quiere y debe llegar, partiendo del conocimiento de las cuestiones sobre las que existe obligación legal de ser transparente.

DECIDIR LA ESTRATEGIA: promoviendo la difusión proactiva de la información. En función del punto de partida la estrategia será diferente. En este punto se establecerán las personas participantes, que deben contar con capacidad para liderar, convencer y recoger aportaciones.

ELABORAR EL PLAN DE TRANSPARENCIA: se identificar los objetivos, tanto los generales como los operativos, estableciendo las acciones a desarrollar y un calendario general.

COMUNICAR EL PLAN: tanto a nivel interno (mediante reuniones, correos electrónico, etc.) como de la ciudadanía (en el portal web, mediante nota informativa a los medios de comunicación, etc.).

PREPARAR LA ORGANIZACIÓN: se definirán los procesos, revisando, definiendo y desarrollando los procedimientos que permitan el acceso a la información pública. Asimismo se definirá el equipo de trabajo y se diseñará el sitio Web de la entidad, incluyendo un apartado específico de transparencia.

IMPLEMENTAR LAS ACCIONES: se establecerán procedimientos para que la información sea suministrada en forma y plazo.

SEGUIMIENTO Y EVALUACIÓN: a fin de obtener una mejora continua para la institución.

Ley de Transparencia y Protección de Datos

La Protección de Datos puede actuar como un límite para la Transparencia, si bien ha de buscarse un equilibrio entre ambas, aplicando el principio de ponderación a cada caso concreto, es decir, que dependerá de las circunstancias del caso.

Beneficios de la Ley de Transparencia

Como conclusión, enumeramos los diversos beneficios que aporta la aplicación de la Ley de Transparencia:

- Modernización de la Gestión Pública; provocando cambios en relación sociedad civil y Estado.

- Habilita a los ciudadanos para una mayor participación y control de sus Instituciones: Estimula la rendición de cuentas.

- Mayor legitimidad y credibilidad; aumenta la confianza institucional.

- Mejora imagen y reputación internacional: todo ello implica el fortalecimiento de la democracia.

¿Qué es?

La reforma del Código Penal de 2010 introduce, como significativa novedad en el derecho español, la responsabilidad penal de las personas jurídicas. Esta responsabilidad puede verse atenuada e incluso eximida, tal y como se recoge en la reforma de 2015, por la existencia de un programa de prevención (programa de compliance penal), que conlleve una reducción significativa del riesgo de comisión de delitos.

La norma UNE 19601: Sistemas de Gestión de Compliance Penal, alineada con el Código Penal y certificable por un tercero independiente, establece los requisitos para implantar un sistema de gestión de compliance penal con el objetivo de prevenir la comisión de delitos y reducir el riesgo penal en las organizaciones, pero además incorpora las buenas prácticas en materia de compliance, mundialmente reconocidas y que buscan favorecer e impulsar una cultura ética y de cumplimiento.

¿A quién afecta?

El marco proporcional y flexible de la Norma UNE 19601 hace que su alcance llegue a toda clase de organizaciones, independientemente de su tipo, tamaño, naturaleza, actividad o sector y puede ser utilizada en jurisdicciones distintas a la española y por organizaciones no españolas.

¿Para qué sirve?

Como decíamos al inicio, implantar la Norma UNE 19601 puede constituir un elemento fundamental para acreditar que la persona jurídica actuó de forma diligente antes de la comisión del delito y que empleó las mejores prácticas, conforme a modelos estandarizados y consensuados para crear una cultura de prevención que redujese de forma significativa el riesgo de su comisión.

¿Qué implicaciones tiene?

Para dar cumplimiento a esta Norma las organizaciones deben:

- Identificar, analizar y evaluar los riesgos penales.

- Disponer de recursos financieros, adecuados y suficientes para conseguir los objetivos del modelo.

- Usar procedimientos para la puesta en conocimiento de las conductas potencialmente delictivas.

- Adoptar acciones disciplinarias si se producen incumplimientos de los elementos del sistema de gestión.

- Supervisar el sistema por parte del órgano de compliance penal.

- Crear una cultura en la que se integren la política y el sistema de gestión de compliance.

Ventajas de su aplicación

Esta norma está estructurada como una norma de alto nivel, lo que permite su integración en otros sistemas de gestión certificables, como puede ser la UNE-ISO 37001 Sistema de gestión para prevenir el soborno en las organizaciones.

La certificación por una tercera parte independiente es el modo de asegurar que se aplica eficazmente, así la Circular 1/2016 de la Fiscalía General del Estado sobre la reforma del Código Penal considera que las certificaciones podrán ser valoradas como un elemento adicional de la eficacia de los modelos a la hora de eximir de responsabilidad penal a las personas jurídicas que hayan implantado modelos para la prevención de delitos.

¿Qué es?

La norma ISO/IEC 38500, es un estándar internacional para el Gobierno Corporativo de las Tecnología de la Información.

Esta norma define el buen gobierno de las TI como el sistema usado por la alta dirección de la organización para controlar el uso presente y futuro de las TI en la organización, de manera que se consigan los planes y objetivos de la misma.

¿A quién afecta?

ISO/IEC 38500, como la mayoría de las normas de gestión ISO, es aplicable a entidades de todos los tamaños y sectores, incluidas las empresas públicas y privadas, administraciones públicas, etc.

¿Para qué sirve?

La ISO/IEC 38500 completa otros estándares de gestión de TI, tales como ISO 27001 e ISO 20000, añadiendo una capa de gestión superior, estratégica, a la que contemplan estas normas, cuyo enfoque es más operativo. Por decirlo de otro modo, ISO/IEC 38500 establece cómo se deben hacer las cosas para que se puedan gestionar las TI de manera eficaz y eficiente. Las normas de gestión establecen qué debe hacerse, cómo debe hacerse y quién debe ejecutar las acciones necesarias para llevar a cabo la estrategia definida.

¿Qué implicaciones tiene?

La Norma se basa en que la alta dirección evalúe, dirija y siga el uso que se hace de las TI en sus organizaciones de manera que:

- Si la norma es seguida de manera adecuada, las partes implicadas (directivos, consultores, ingenieros, proveedores de hardware, auditores, etc.), puedan confiar en el gobierno corporativo de TI.

- Haya canales apropiados para informar y orientar a los directores que controlan el uso de las TI en su organización.

- Haya una base para la evaluación objetiva por parte de la alta dirección de la gestión de las TI. Para conseguirlo, la norma establece los seis principios básicos para el buen gobierno de las TI:

- Responsabilidad. Asignar responsabilidades a personas competentes y con autoridad para tomar decisiones.

- Estrategia. Alinear las actividades de TI con los objetivos de negocio, buscando el beneficio de la organización y asegurarse de que se obtiene dicho beneficio.

- Adquisición. Invertir en TI de manera eficiente.

- Rendimiento. Proporcionar la capacidad de TI necesaria para que el negocio funcione adecuadamente, se gestionen los riesgos y se protejan los recursos, midiendo cómo TI presta soporte al negocio.

- Conformidad. Proporcionar control interno suficiente para garantizar la conformidad legal o normativa de los sistemas TI.

- Conducta humana. Identificar el comportamiento humano que se requiere y desarrollar métodos de trabajo para utilizar las TI de manera apropiada.

Ventajas de su aplicación

Los beneficios que proporciona la aplicación de esta Norma son principalmente:

- Contribuir eficazmente a que las TI mejoren el rendimiento de la organización

- Gestión adecuada de los riesgos y las inversiones que requiere la TI

- Fomentar la utilización de estándares apropiados para implementar el buen gobierno de TI

- La utilización de los seis principios proporciona a los directores medios para ponderar los riesgos y las oportunidades del uso de TI

- Proporcionar un marco para garantizar la conformidad legal y reglamentaria del uso de las TI

¿Qué es?

La auditoría energética es una herramienta que analiza las condiciones de suministro, consumo y comportamiento energéticos de una edificación y/o instalación, y que nos permite identificar actuaciones de ahorro. Start Up realizaría las auditorías energéticas de acuerdo a las normas UNE-EN 16247.

Por su parte, la implantación de un Sistema de Gestión Energética según la Norma ISO 50001, avanza en el desarrollo de un conjunto de procedimientos en los que se integra al conjunto de la organización y que, partiendo de unos principios y objetivos marcados por la Dirección, permita la implantación de unos procedimientos, indicadores y controles que aseguren que los objetivos de ahorro planificados se cumplan.

¿A quién afecta?

El Real Decreto 56/2016 obliga a que aquellas empresas que tengan la consideración de grandes empresas, entendiendo por tales tanto las que ocupen al menos a 250 personas como las que, aun sin cumplir dicho requisito, tengan un volumen de negocio que exceda de 50 millones de euros y, a la par, un balance general que exceda de 43 millones de euros, a someterse a una auditoría energética cada cuatro años, que cubra, al menos, el 85 por ciento del consumo total de energía final del conjunto de las instalaciones ubicadas en el territorio nacional que formen parte de las actividades industriales, comerciales y de servicios que dichas empresas.

La primera de estas auditorías energéticas deberá realizarse en el plazo máximo de nueve meses desde la entrada en vigor del Real Decreto; es decir, con anterioridad al 14/11/2016.

Para el cumplimiento de la condición anterior, el RD permite la adopción de una de las siguientes alternativas:

- Realización de una auditoría energética.

- Implantación de un sistema de gestión energética o ambiental.

La no realización de la auditoría en el plazo fijado será considerada como una falta muy grave sancionable con multa de entre 6.000 y 60.000 euros.

Las PYMES que quieran llevar a cabo de forma voluntaria proyectos de eficiencia energética, entre los que se encuentran la implantación de Sistemas de Gestión y Auditorías Energéticas cuentan con ayudas específicas a través del Instituto para la Diversificación y el Ahorro de la Energía IDEA.

¿Para qué sirve?

El objetivo fundamental es la detección y puesta en práctica de actuaciones de ahorro energético. La implantación y/o realización de sistemas de gestión energética y auditorías, especialmente en organizaciones que no hayan previamente realizado actuaciones en este ámbito, permitirán definir actuaciones que, sin coste (buenas prácticas y protocolos de actuación de control y gestión) o con inversiones compensables con los ahorros, permitirán reducciones muy importantes en los costes energéticos que, dependiendo de los casos, pueden alcanza el 30%.

¿Qué implicaciones tiene?

La auditoría energética se realiza por los técnicos especialistas de Start Up, no siendo necesaria dedicación por parte del personal de la organización más allá de facilitar la información disponible en la misma. El proceso parte de una minuciosa recogida de datos que permitan modelizar el comportamiento energético del edifico o instalación:

- Obtención de datos generales de la actividad, suministros y sus consumos.

- Análisis de la red eléctrica

- Análisis de la envolvente de la edificación

- Iluminación

- Climatización, renovación de aire y ACS

- Equipos eléctricos y térmicos

- Control y gestión de los equipos

- Energías renovables

- Equipos de agua

- Gestión energética

La implantación de un Sistema de Gestión Energética según ISO 50001 supondrá la realización de una auditoría o revisión energética con el alcance que se determine en los objetivos de implantación, pero requerirá la implicación en el proyecto del conjunto de la organización, creando, a partir de la política definida por la alta dirección, una cultura de eficiencia y ahorro energéticos en la que deberán participar todos sus miembros.

Ventajas de su aplicación

La auditoría energética caracterizará el comportamiento energético de los edificios y/o instalaciones de una organización y definirá actuaciones que permitan ahorros de energía.

La implantación de un Sistema de Gestión Energética, además del objetivo principal de consecución de ahorros, aporta otras ventajas:

- Gestión del cumplimiento de la legislación medioambiental en un sentido amplio: al igual que ocurre con la aplicación del Real Decreto 56/2016, implantar la Norma ISO 50001 puede ayudar a reducir el esfuerzo necesario para gestionar el cumplimiento legal y normativo.

- Visibilidad de la preocupación de la organización por los temas de eficiencia energética y mejora de imagen frente a clientes, accionistas, administración y organismos reguladores, a la vez que se evitan riegos reputacionales asociados a sanciones.

CONTACTO

Dirección

Dirección: C/ Melquiades Alvarez, 26 – 1ºA

33003 – Oviedo – Asturias

Email: info@seguridadinformacion.com

Trabaje con nosotros

Si desea hacer llegar a Start Up su currículum, puede hacerlo en la siguiente dirección: info@seguridadinformacion.com